Ночью 14 января хакеры совершили массовую атаку на сайты министерств и сервиса «Дія». Предположительно, злоумышленники воспользовались уязвимостью в редакторе контента CMS, которая была исправлена разработчиком еще в апреле прошлого года. Однако государственные сайты не обновились вовремя, чем и воспользовались хакеры.

Это не первая кибератака на Украину и даже не самая мощная, сейчас наша страна по количество атак на инфраструктуру занимает первые позиции в мире, а, по мнению опрошенных ITC.ua экспертов, их источник один – работающие на российское правительство хакеры. Редакция ITC.ua рассказывает, что известно об атаках, какими уязвимостями пользуются хакеры и насколько украинские правительственные структуры готовы к их отражению.

Оглавление

- Украина – одна из самых атакуемых стран в мире

- Российские хакерские группировки связаны со спецслужбами

- Какие методы используют хакеры

- Как были организованы атаки на украинские энергосистемы

- Как и насколько успешно защищается Украина

Украина – одна из самых атакуемых стран в мире

Если когда-то и произойдет глобальный блэкаут, то 27 июня 2017 года можно смело назвать его репетицией. Именно в этот день в Украине была парализована деятельность аэропорта, связи, банков, железной дороги. Некоторые телеканалы прекратили трансляцию, радиостанции замолчали, а официальные сайты правительства оказались недоступны.

За довольно короткое время вредоносное ПО, получившее название Not Petya (производная от известного с 2016 года вируса Petya), через обновления программы бухгалтерской отчетности M.E.Doc распространилось почти на 50 учреждений и структур. Попав в систему, Not Petya шифровал содержимое жесткого диска, безвозвратно уничтожал оригинальные файлы и перезапускал компьютер. За сутки поступило более 1 тыс. сообщений о вмешательстве в работу компьютерных сетей, в дальнейшем их число увеличилось до 1,5 тыс. И только на следующий день власти заявили, что кибератака была остановлена. Оценки денежного урона украинской экономике достигали в 0,5% ВВП страны – $500 млн.

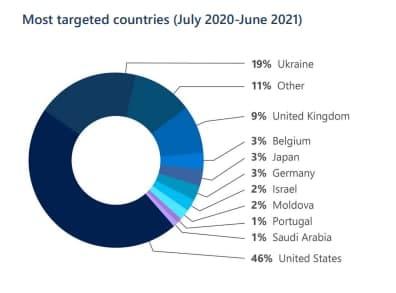

Произошедшее в тот летний день не было случайностью. Украина сравнялась с США в количестве кибератак, направленных на учреждения страны. Статистика Microsoft, собранная за 2020–2021 годы, указывает, что фронт кибервойны проходит через украинскую территорию. Половина хакерских атак была направлена против Соединенных Штатов – 46%, а каждое пятое вмешательство «черных хакеров» пришлось на Украину – 19%, где, например, только от российской хакерской группы Nobelium пострадали около 1200 структур. Великобритания отстает со значительным отрывом – 9%. Остальные атаки пришлись на Бельгию, Японию, Германию (3%) и другие страны.

Эксперты Microsoft указывают, что чаще всего хакерские атаки были направлены на сферу госуправления (48%), на неправительственные организации и аналитические центры (31%). Наряду с северокорейскими, иранскими и китайскими хакерами аналитики Microsoft выделяют вышеупомянутую российскую группу Nobelium, предположительно поддерживаемую российскими спецслужбами.

Именно эта хакерская группировка ответственна за 92% киберугроз из РФ, например, за крупнейшую серию кибератак SolarWinds и взлом американского агентства USAID. Обычно эта группировка использовала бэкдор для кражи ключа Mimecast, применяемого для управления электронной почтой Microsoft Exchange и Microsoft Office 365. Таким образом хакерам удалось взломать одно из правительственных агентств, с почты которого злоумышленники отправили фишинговые электронные письма в более чем 150 дипломатических, международных и некоммерческих организаций.

Интересно, что эффективность хакеров, базирующихся в КНДР, в компании Microsoft оценили гораздо ниже, чем россиян. Треть атак последних успешны (32%), в то время как северокорейцы достигают цели всего лишь в 6%. Это объясняется тем, что большая часть киберагрессии хакеров КНДР происходит с помощью обыкновенного фишинга и только в редких случаях с помощью сложной социальной инженерии.

Российские хакерские группировки связаны со спецслужбами

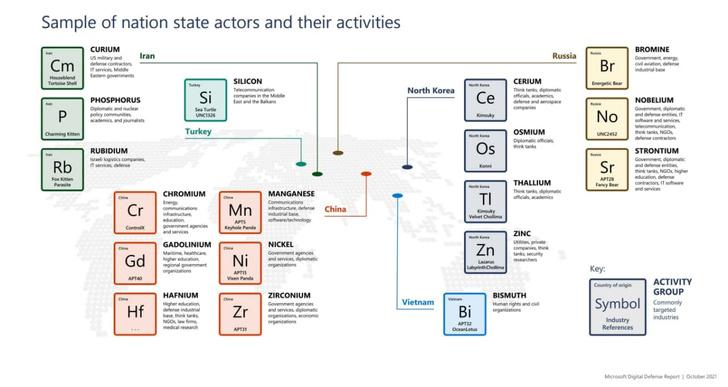

Компания Microsoft называет три основных российских хакерских группировки – Nobelium, Strontium и Bromine. Все они связаны со спецслужбами РФ, но каждая из них имеет свою специфику. Так, группировка Strontium (также известна как APT28, Sofacy и Fancy Bear) занималась дипломатическими и оборонными ведомствами, аналитическими центрами, неправительственными организациями. Nobelium – правительством, IT-компаниями, телекоммуникации, оборонными подрядчиками, а Bromine – энергетикой и гражданской авиацией.

Национальные хакерские группировки и их «достижения»

Западные аналитики утверждают, что в 2020 году именно хакеры Nobelium стояли за серьезной кибератакой на производителя ПО SolarWinds. Тогда злоумышленники использовали для своих целей обновление программного обеспечения Orion, всего пострадали не менее 200 организаций по всему миру. Такие как Министерство финансов и энергетики США и Национальное управление по телекоммуникациям и информации.

Группировка Strontium стоит за атаками на информационную систему Бундестага, вмешательством в работу французского телеканала TV5 Monde, вещание которого было прервано на три часа, а также взломом внутренней сети Демократической партии США и сайта Всемирного антидопингового агентства.

Какие методы используют хакеры

Хакеры используют все методы – от простых до сложных. Главный фактор успешности – настойчивость.

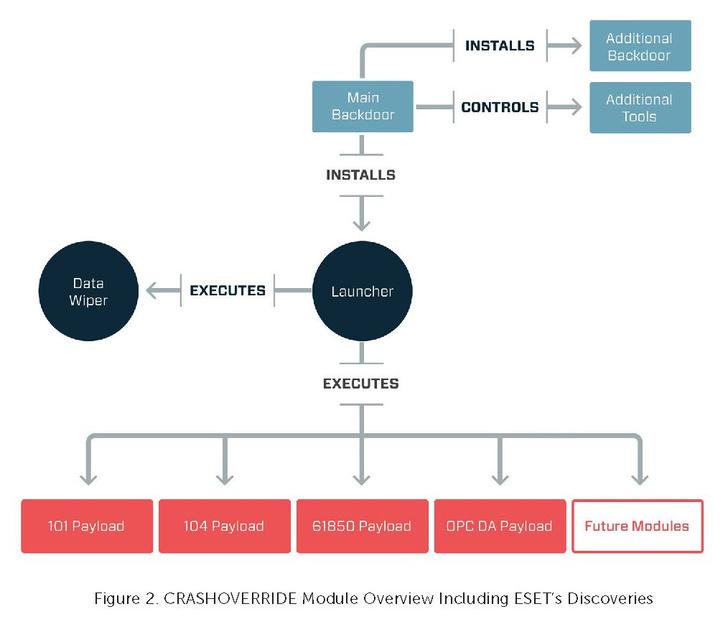

Одним из самых распространенных остается фишинг. Суть его проста – жертва получает электронное письмо, отправитель которого выдает себя за определенное лицо или организацию. Важным элементом фишинга является просьба, которая требует от жертвы перейти на веб-сайт и немедленно выполнить определенные действия, чтобы избежать опасности или каких-либо серьезных последствий.

В дальнейшем жертва фишинга переходит по ссылке, попадает на веб-сайт, имитирующий тот или иной законный интернет-ресурс, вводит имя своей учетной записи и пароль. Так злоумышленники получают персонализированные данные для дальнейших действий, например, входа в систему госучреждения.

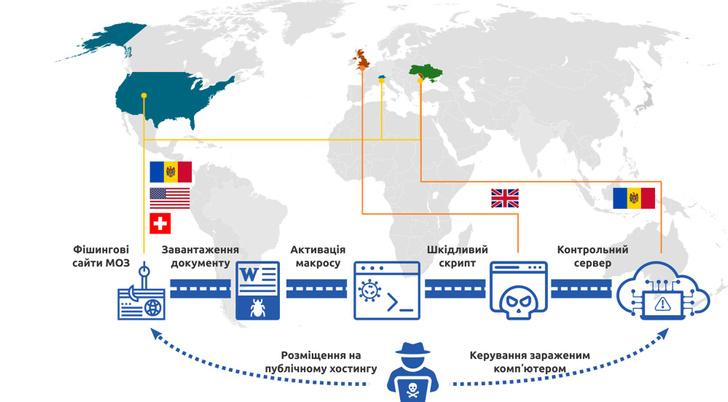

Схема фишингового сайта МОЗ

Подобная попытка атаки случилась, например, в феврале 2021 года – была создана веб-страница, которая имитировала сайт Министерства здравоохранения Украины. При этом хакеры зарегистрировали несколько доменов, которые напоминали официальный URL госоргана. На фейковом сайте была размещена информация о начале обязательной вакцинации от COVID-19, а желающие ознакомиться с ее условиями могли загрузить документ Word, при открытии которого выполнялся вредоносный скрипт.

Хакеры используют и более сложные методы. Не так давно была попытка скомпрометировать департамент контрразведки СБУ. Был создан поддельный сайт так называемой ДНР, на котором помимо обращений, соответствующей атрибутики, был размещен список работников СБУ – департамента контрразведки. Затем на номера сотрудников украинских спецслужб стали приходить анонимные сообщения, в которых указывалось, что на сайте самопровозглашенной ДНР находится этот пресловутый список. Если бы работник СБУ скачал этот список и открыл, то из-за уязвимости в Word скачался загрузчик, который загружал троян. Причем эта «дыра» уже была закрыта компанией Microsoft и атака была рассчитана на необновленные приложения.

В числе прочих методов хакеры используют SQL-инъекции. Например, есть условный сайт, где есть строка поиска или ввода информации. Соответственно, серверное приложение читает пользовательский ввод, а потом отправляет в базу данных. Если приложение пользовательский ввод не проверяет, то вместо обычного запроса можно отправить команду SQL, попытаться ее исполнить внутри и таким образом, допустим, скачать таблицу с пользователями и паролями.

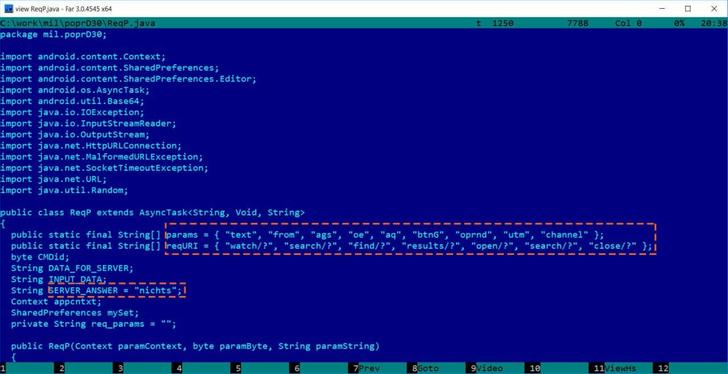

Доходят хакеры и вовсе до экзотических проектов. Так, несколько лет назад российские ГРУ-шники попытались внедрить вирус в обновление программы для артиллеристов для гаубицы Д30, установленного на андроид-планшете. Программа представляет собой артиллерийский калькулятор, который в автоматическом режиме производит все необходимые вычисления согласно баллистическим таблицам, учитывая многие параметры, включая погоду.

Код модифицированного APK-файла программы для артиллеристов. Источник: blog.crysys.hu

Для каждой артиллерийской системы существует своя таблица поправок. Приложение связывает в одну сеть электронные планшеты или смартфоны артиллерийского расчета. Именно в этой специальной программе Попр-Д30.apk, которую пытались выдать за обновление, содержался модуль X-Agent (трояна), получавший доступ к геопозиционным данным смартфона, в конечном итоге попадавшим к артиллеристам противника.

Фишинговая атака

При этом приложение распространялось не через Play Market, а скачивалось самостоятельно, после чего происходила проверка личности пользователя. Впрочем, по уверению Киберальянса, пользователи программы сразу заподозрили неладное, «артиллерийский троян» оказался примитивным, и его быстро удалось обнаружить.

Как были организованы атаки на украинские энергосистемы

Кибернападения на украинские энергетические системы происходили с начала войны на Донбассе. Одна из первых кибератак произошла 23 декабря 2015 года – тогда хакерам удалось отключить электроснабжение отдельного региона путем атаки на «Прикарпатьеоблэнерго». Произошло вмешательство посторонних лиц в работу телемеханики – автоматической системы контроля и управления оборудованием. IT-система предприятия пострадала настолько сильно, что каждую из подстанций пришлось включать вручную. В общей сложности около 700 тыс. человек в Ивано-Франковской области остались без света на несколько часов.

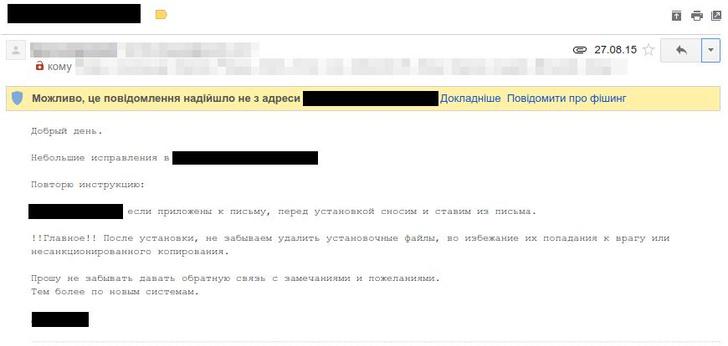

Кибератака была сложной и состояла из следующих этапов. Первый – предварительная компрометация корпоративных сетей с использованием целевых фишинговых писем с вредоносным ПО BlackEnergy. После того как фишинг сработал и был внедрен вирус, произошел захват SCADA (англ. Supervisory Control And Data Acquisition – диспетчерское управление и сбор данных) – программного пакета, предназначенного для обеспечения работы в реальном времени систем сбора, обработки, отображения и информации об объекте мониторинга или управления. Затем, получив контроль над SCADA-системой, удаленно отключили подстанции и компоненты IT-инфраструктуры (источники бесперебойного питания, модемы, коммутаторы).

Снимок экрана открытого документа, зараженного трояном BlackEnergy. С такого документа и началось проникновение в компьютерную сеть диспетчерской «Прикарпатьеоблэнерго».

Следующий этап – полная зачистка: уничтожение файлов, хранящихся на серверах и рабочих станциях, вредоносным ПО KillDisk. По данным Symantec, за семейством вирусов Black Energy стоит группировка Sandworm, которая занималась атаками на промышленные объекты Украины, других стран Европы и даже НАТО.

Однако эксперт по кибербезопасности Никита Кныш сомневается, что атака произошла путем фишинга. Он поясняет, что в странах бывшего СССР используется стандартизированная система управления электростанциями, поэтому российские хакеры вполне осведомлены, как работают подобные украинские структуры. Но такие системы в Украине не подключены напрямую к интернету.

Кныш утверждает, что если хакеры и были причастны к взлому и каким-то изменениям в параметрах программного обеспечения электростанции, то, скорее всего, вирус был занесен на флешке. Такое могло произойти приблизительно следующим образом. Сотрудник «Прикарпатьеоблэнерго» у себя дома или на рабочем месте с интернетом подключил флешку к зараженному компьютеру, а затем уже на этом съемном носителе перенес данные непосредственно в компьютерную систему, связанную со SCADA.

Никита Кныш, эксперт по кибербезопасности

К слову, в декабрьской статье The New York Times Шон Планки, бывший киберэксперт Министерства энергетики США, а ныне руководитель DataRobot, сказал, что российские хакеры понимают каждую связь в конструкции таких энергосистем и, скорее всего, у них есть инсайдеры (так называемые «кроты»), которые могут им помочь.

Еще одно кибернападение произошло через год – 17 декабря 2016 года. Тогда в результате сбоя автоматики управления подстанцией были полностью обесточены подстанции 330 кВ «Северная» (с. Новые Петровцы) с потерей питания собственных нужд подстанции. В результате были обесточены нагрузки объемом 144,9 МВт ПАО «Киевэнерго» и 58 МВт ОАО «Киевоблэнерго». Позже специалисты американской компании Dragos совместно с коллегами из словацкой ESET разобрали этот кейс.

По их данным, атаку на часть киевской энергосети совершила команда хакеров под названием Electrum, которая использовала вредоносное программное обеспечение CrashOverride. Задача этой вредоносной программы – уничтожение физических систем, то есть путем вредоносного кода так изменить работу промышленных, научных или энергосистем, чтобы привести к их материальному разрушению.

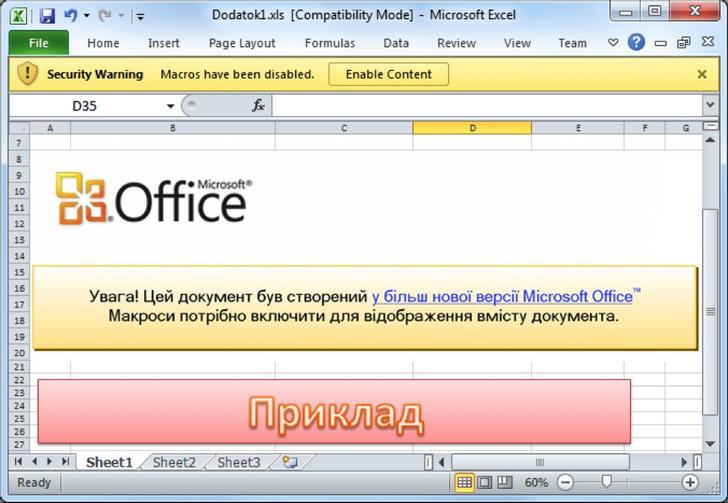

К слову, первый раз в таких целях подобное ПО Stuxnet использовали США и Израиль для уничтожения центрифуг на иранском ядерном обогатительном объекте в 2009 году. Stuxnet – первый компьютерный червь, перехватывающий и модифицирующий информационный поток между программируемыми логическими контроллерами и рабочими станциями SCADA-системы фирмы Siemens. Эффект от воздействия червя широк – он может быть использован в качестве средства несанкционированного сбора данных и диверсий на промышленных предприятиях, электростанциях, в аэропортах, а вирус физически разрушал инфраструктуру, нарушив работу почти 1 тыс. иранских центрифуг для обогащения уранового топлива.

Первые жертвы Stuxnet

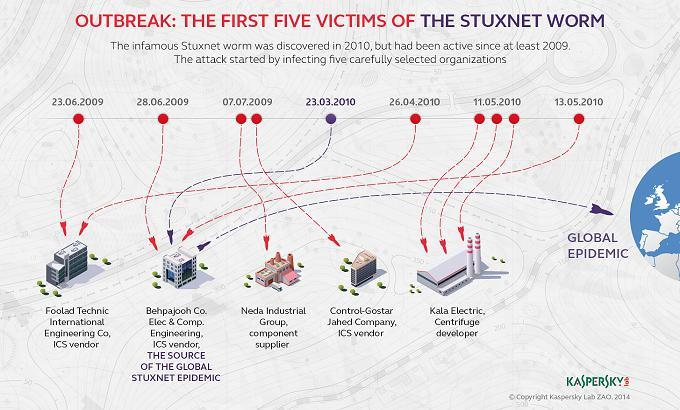

Принцип действия CrashOverride многокомпонентный. ПО коммуницирует с командными серверами, спрятанными в TOR-сети, через бэкдор – определенный дефект алгоритма, позволяющий получить удаленное управление операционной системой и компьютером. Помимо этого, программа устанавливает в зараженной системе дополнительный бэкдор на случай, если основной будет обнаружен или закрыт. Вирус также содержит модуль, стирающий критические части системного регистра и перезаписывающий файлы, чтобы после атаки система не загружалась и было сложнее найти следы атаки.

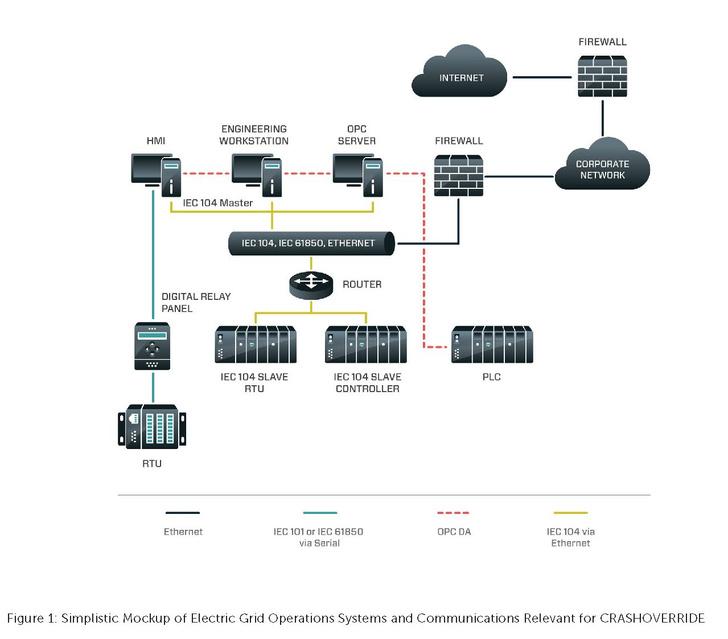

CrashOverride состоит из нескольких заменяемых блоков. Модуль «полезной нагрузки» позволяет получить контроль над автоматическими выключателями на электрической подстанции. CrashOverride умеет работать с промышленными протоколами, распространенными в электроэнергетике, управлении транспортом, водоснабжении и других критических инфраструктурах: IEC 60870-5-101, IEC 60870-5-104, IEC 61850, OLE for Process Control Data Access (OPC DA).

Исследователи считают, что новое ПО на основе CrashOverride может автоматизировать массовые отключения электроэнергии. Вредоносный софт включает в себя взаимозаменяемые подключаемые компоненты. С их помощью зловредное ПО адаптируется к энергосистемам различных типов, его легко повторно использовать во время атаки на один и тот же объект или одновременно атаковать несколько целей. Специалисты утверждают, что такой функционал позволяет операторам CrashOverride осуществлять намного более масштабные и продолжительные атаки, чем во время часового киевского блэкаута.

Упрощенный макет систем электросетей и коммуникаций, задействованных в атаке вредоносного ПО CrashOverride, и обзор его модулей. Источник: «Экономическая правда».

Помимо этого, вредоносная программа умеет управлять уязвимостью оборудования Siemens SIPROTEC, используемого в системах релейной защиты и автоматики – она отправляет устройствам специально сформированную последовательность данных, чтобы можно было их отключить. Для такого вмешательства использовали уязвимость в реле по протоколу IEC 61850-MMS. Происходит это таким образом: системы релейной защиты могут находиться в двух позициях – открытой и закрытой. «Открывая» переключатель, соединение линии размыкается, и ток перестает проходить. CrashOverride может послать переключателем именно такой сигнал, лишив контроля операторов. И для того чтобы оборудование заработало, необходима ручная перезагрузка.

CrashOverride называют ни много ни мало оружием будущего в кибервойнах. Опасность подобного вредоносного ПО в том, что оно использует протоколы, спроектированные десятки лет назад, когда индустриальные системы были изолированы от внешнего мира. Поэтому в таких коммуникационных протоколах мало уделяли внимание безопасности извне, уверены в компании ESET.

Между тем компания Siemens сообщила об обнаружении в защитных реле SIPROTEC двух опасных уязвимостей, которые устранила, и попросила своих клиентов также обновить программное обеспечение.

Как и насколько успешно защищается Украина

Киберзащитой в Украине занимается целый ряд ведомств и подразделений. В первую очередь это Киберполиция, киберцентры, CSIRT-NBU – команда реагирования Нацбанка, CERT-UA – специализированное структурное подразделение Государственного центра киберзащиты Государственной службы специальной связи и защиты информации Украины и другие органы.

Украинские силовики постоянно отчитываются о своих достижениях в области кибербезопасности. Так, согласно сообщению Ситуационного центра обеспечения кибербезопасности, в декабре прошлого года они прекратили и нейтрализовали 59 кибератак на информационные системы органов государственной власти. Среди которых были соединение с командно-контрольными серверами (C&C Server), попытки получения несанкционированного доступа (Brute Force Attack), атаки на веб-приложения (Web App Attack), вредоносное программное обеспечение (Malware).

Заблокированные атаки

Впрочем, не все так радужно. Александр Атаманенко, директор по информационной безопасности Octava Capital, говорит, что до недавнего времени между органами, отвечающими за кибербезопасность, не было особенной централизации, а координация была «размытой». После недавнего обновления киберстратегии было решено возложить всеобщую координацию на единый орган. Пока нет четкого решения, будет ли это Национальный координационный центр кибербезопасности или создадут новое ведомство. Атаманенко уверен, что необходимо организовывать новый орган, единственной задачей которого будет именно координация кибербезопасности.

«Так будет понятно, кто за что отвечает», – говорит Атаманенко.

При этом он оценивает готовность Украины противостоять киберугрозам ниже среднего. Он считает, что по десятибалльной шкале на уровне пять баллов у госорганов уже есть понимание развития кибербезопасности.

«Кибербезопасность – это бесконечный процесс, нельзя быть полностью готовым ко всему, но просчитывать все возможные варианты атак необходимо», – считает Атаманенко.

Александр Атаманенко, Octava Capital

При этом заработная плата сотрудников некоторых государственных ведомств довольно внушительна относительно средней зарплаты в стране. Так, если верить словам бывшего заместителя министра внутренних дел Украины Антона Геращенко, зарплата киберспециалиста в правоохранительных органах составляет около 40–45 тыс. грн. Однако еще пару лет назад в штат киберполиции набирали сотрудников с окладом в 11 тыс. грн.

Эксперты отмечают, что среди сотрудников киберведомств довольно много людей высокой квалификации, но произошедшая 14 января атака на веб-сайты показывает недостаточную эффективность профильных госструктур. Тем более что атаке подверглось множество правительственных сайтов – это говорит о плохой координации. Так, некоторые специалисты заявляют, что только отсталость некоторых систем в энергетике, например отсутствие подключения к глобальной сети, позволяет уберечься от более серьезных и регулярных атак.

Также и киберцентры пока не функционируют достаточно эффективно. Основной тезис звучит таким образом: для того чтобы у него было достаточно входящих данных, нужно разместить сетевое оборудование, которое мониторит атаки и отслеживает весь трафик на самых критических объектах инфраструктуры. То есть такое оборудование должно быть установлено в каждом городском совете, областной государственной администрации, на электростанции и других значимых административных и инфраструктурных объектах. Также подвергается критике и сообщение украинских силовиков о массовых отражениях кибератак – зачастую речь идет о зараженных роутерах или видеокамерах с устаревшей прошивкой или DDOS-запросами.

Центр реагирования на киберугрозы. Источник: rnbo.gov.ua

Еще одним темным пятном на карте кибербезопасности Украины было использование крупными предприятиями, тем же ДТЭК, программного обеспечения российского производства. Значительная часть энергетических предприятий управлялась софтом, который разработан компанией, зарегистрированной в Севастополе.

И напоследок, чтобы понять, куда будут двигаться кибератаки, можно разобрать, каким образом происходила разработка известной израильской компании NSO Group с проектом Pegasus, взломавшим iOS. В израильской компании работала команда сотрудников, которые анализировали работу операционный системы смартфона. Например, речь шла о кодеках сжатия изображения. Некоторые типы картинок кодируются десятичным, а другие шестнадцатеричным образом. Этот набор данных картинки, последовательность ноликов и единиц, путем трансформации кодеком превращается в активный исполняемый код. Поэтому специалист должен проанализировать, как именно приложение обрабатывает эту картинку, а затем получить модификацию бинарного кода с эксплойтом, не нарушив логическую работу кодека.

По этому кейсу видно, что хакеры делают титаническую аналитическую работу для поиска уязвимостей, и, для того чтобы отбивать кибератаки, украинские спецслужбы должны быть готовы соответствующе.